No mundo da tecnologia, onde ataques cibernéticos estão cada vez mais sofisticados, a segurança não pode ser uma preocupação secundária. Se você é desenvolvedor, garantir que seu código seja seguro é tão importante quanto garantir que ele funcione. Mas, afinal, como implementar desenvolvimento seguro no seu dia a dia? Quais são as práticas que todo dev deve seguir para proteger suas aplicações e os dados dos usuários? Neste texto, vou te apresentar as 7 práticas de desenvolvimento seguro que vão ajudar você a criar aplicações mais robustas e menos vulneráveis a ataques.

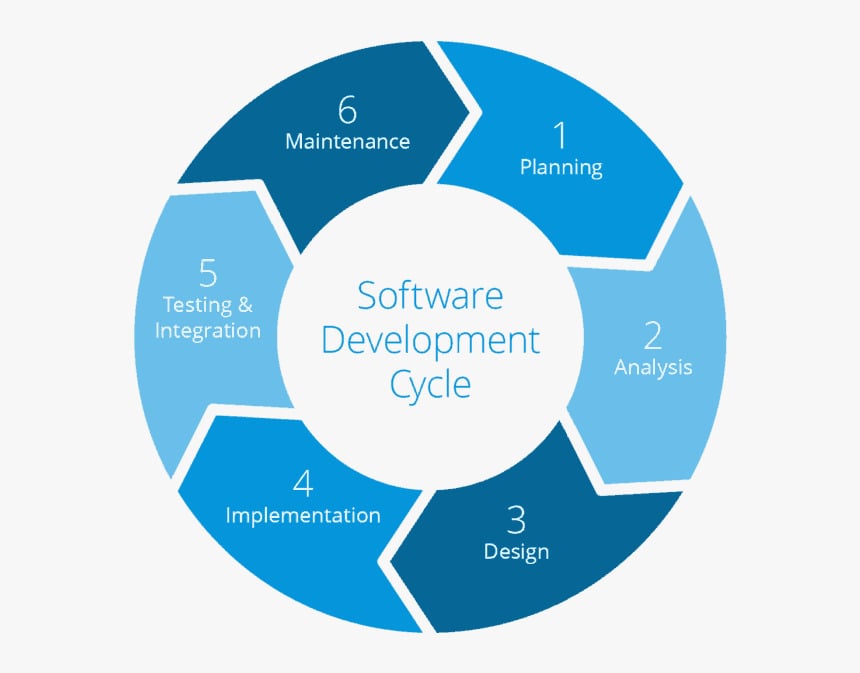

Desenvolvimento seguro é o processo de criar software com a segurança como prioridade desde o início. Isso significa pensar em possíveis vulnerabilidades e implementar medidas para mitigá-las antes que se tornem problemas. Afinal, corrigir falhas de segurança após o lançamento de uma aplicação pode ser caro, demorado e prejudicial para a reputação da empresa.

Neste texto, vou te mostrar as práticas essenciais que todo desenvolvedor deve seguir para garantir que seu código seja seguro. Se você quer se tornar um dev mais consciente e preparado para os desafios da segurança digital, continue lendo. Prometo que, ao final, você vai ter um checklist valioso para aplicar no seu próximo projeto.

1. Valide Todas as Entradas de Dados

Por Que é Importante?

Uma das principais causas de vulnerabilidades em aplicações é a falta de validação de entradas de dados. Ataques como SQL Injection e Cross-Site Scripting (XSS) exploram justamente falhas na validação de dados.

Como Implementar?

- Sempre valide dados de entrada, tanto no front-end quanto no back-end.

- Use bibliotecas e frameworks que oferecem validação de dados pronta, como Express Validator para Node.js ou Django Forms para Python.

- Nunca confie em dados enviados pelo usuário. Trate tudo como potencialmente malicioso.

2. Use Autenticação e Autorização Fortes

Por Que é Importante?

Autenticação e autorização são a primeira linha de defesa contra acessos não autorizados. Se implementadas de forma fraca, podem permitir que invasores assumam o controle de contas de usuários ou acessem áreas restritas.

Como Implementar?

- Use métodos de autenticação robustos, como OAuth 2.0 ou JWT (JSON Web Tokens).

- Implemente autenticação de dois fatores (2FA) sempre que possível.

- Garanta que as permissões de usuário sejam bem definidas e aplicadas corretamente.

3. Proteja Contra Injeção de Código

Por Que é Importante?

Ataques de injeção, como SQL Injection, permitem que invasores executem comandos maliciosos no banco de dados ou no servidor. Esses ataques podem resultar em vazamento de dados, corrupção de informações ou até mesmo perda total do controle do sistema.

Como Implementar?

- Use consultas parametrizadas ou ORMs (Object-Relational Mappers) para interagir com bancos de dados.

- Nunca concatene strings para criar consultas SQL.

- Utilize ferramentas de escaneamento de código para identificar possíveis vulnerabilidades de injeção.

4. Mantenha Dependências Atualizadas

Por Que é Importante?

Bibliotecas e frameworks desatualizados podem conter vulnerabilidades conhecidas que são exploradas por invasores. Manter suas dependências atualizadas é crucial para garantir a segurança da sua aplicação.

Como Implementar?

- Use ferramentas como npm audit (para Node.js) ou Dependabot (para GitHub) para identificar dependências vulneráveis.

- Atualize regularmente todas as bibliotecas e frameworks usados no projeto.

- Considere usar dependências com suporte ativo e uma comunidade forte.

5. Criptografe Dados Sensíveis

Por Que é Importante?

Dados sensíveis, como senhas, números de cartão de crédito e informações pessoais, devem ser protegidos contra acesso não autorizado. A criptografia garante que, mesmo que os dados sejam interceptados, eles não possam ser lidos.

Como Implementar?

- Use algoritmos de criptografia robustos, como AES (Advanced Encryption Standard) para dados em repouso e TLS (Transport Layer Security) para dados em trânsito.

- Nunca armazene senhas em texto puro. Use funções de hash como bcrypt ou Argon2.

- Certifique-se de que todas as comunicações entre o cliente e o servidor sejam criptografadas (HTTPS).

6. Implemente Logs e Monitoramento

Por Que é Importante?

Logs e monitoramento ajudam a detectar atividades suspeitas e responder rapidamente a incidentes de segurança. Sem eles, você pode não perceber que sua aplicação foi comprometida até que seja tarde demais.

Como Implementar?

- Registre eventos importantes, como tentativas de login falhas, acessos a áreas restritas e alterações críticas no sistema.

- Use ferramentas de monitoramento como Prometheus, Grafana ou ELK Stack para acompanhar o comportamento da aplicação em tempo real.

- Configure alertas para atividades suspeitas, como múltiplas tentativas de login em um curto período.

7. Realize Testes de Segurança Regularmente

Por Que é Importante?

Testes de segurança ajudam a identificar vulnerabilidades antes que elas sejam exploradas por invasores. Eles são uma parte essencial do desenvolvimento seguro.

Como Implementar?

- Realize testes de penetração (pentests) para simular ataques e identificar falhas.

- Use ferramentas de análise estática de código, como SonarQube, para detectar vulnerabilidades no código.

- Considere contratar especialistas em segurança para realizar auditorias regulares.

Por Que Desenvolvimento Seguro é Essencial?

Depois de tudo o que falei, acho que já deu para perceber que desenvolvimento seguro não é apenas uma boa prática, mas uma necessidade. A segurança deve ser uma prioridade desde o início do projeto, e não uma preocupação tardia. Seguir essas 7 práticas vai ajudar você a criar aplicações mais seguras, confiáveis e resilientes a ataques.

Se você quer se destacar como desenvolvedor e garantir que suas aplicações estejam protegidas, comece a implementar essas práticas hoje mesmo. E, lembre-se: segurança é um processo contínuo, não um destino. Mantenha-se atualizado, aprenda com a comunidade e esteja sempre um passo à frente dos invasores.